Heartbleed itu apa sih ?

Bulan April ini ada "sesuatu" yang cukup menggemparkan dunia IT terutama jaringan internet. Belum diketahui apakah "sesuatu" ini termasuk kedalam "April Mop" atau bukan, tapi yang jelas banyak pihak yang merasa khawatir terutama para penyedia situs web. Sesuatu itu adalah Heartbleed.

Bulan April ini ada "sesuatu" yang cukup menggemparkan dunia IT terutama jaringan internet. Belum diketahui apakah "sesuatu" ini termasuk kedalam "April Mop" atau bukan, tapi yang jelas banyak pihak yang merasa khawatir terutama para penyedia situs web. Sesuatu itu adalah Heartbleed.

Heartbleed apa sih?

Adalah bug yang memanfaatkan kelemahan di OpenSSL. Dinamakan Heartbleed karena bug ini memanfaatkan fasilitas heartbeat yang ada di OpenSSL. SSL apalagi tuh? , SSL (Secure Socket Layer) adalah standar keamanan yang akan mengenkripsi teks (seperti username dan password) yang kamu kirim via browser. Contohnya ketika kamu buka www.facebook.com dan memasukkan username dan password, maka semua teks itu akan diacak (encrypt) dulu. Jika ada hacker yang mencoba menyabot koneksi dari komputer kamu ke server Facebook, maka hanya mendapatkan teks yang diacak dan sulit dibaca. Nah OpenSSL adalah salah satu teknik SSL tersebut. Dinamakan “open” karena memang bersifat open source. Siapa saja bisa menyumbang fitur tambahan di OpenSSL ini. Dan karena open source, OpenSSL banyak digunakan di web server yang membutuhkan proses login.

Karena Heartbleed merupakan bug di ekstensi Heartbeat, maka bug ini muncul ketika Heartbeat di implementasikan di OpenSSL.

Heartbeet istilah apalagi nih?

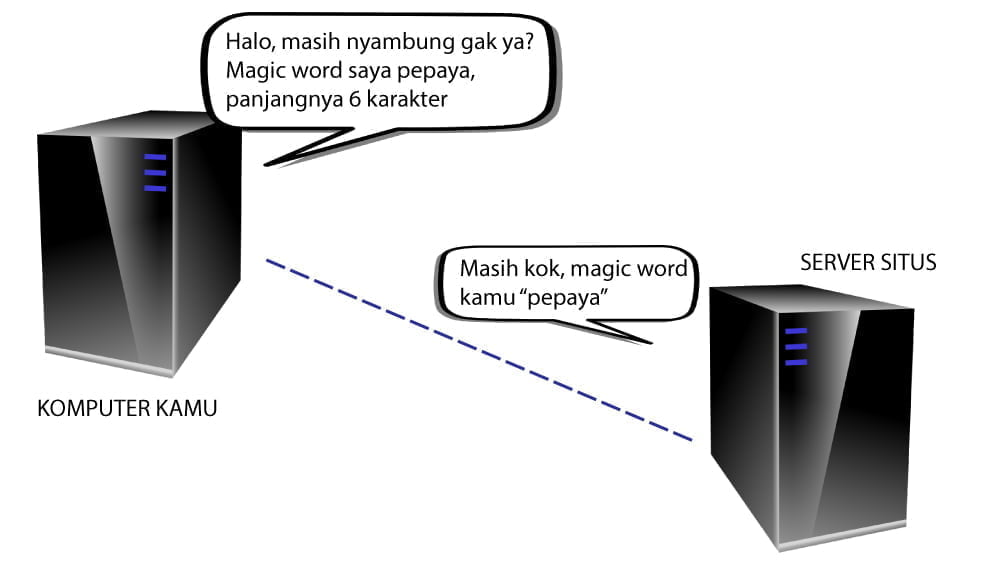

Heartbeat merupakan salah satu fitur OpenSSL yang diperkenalkan tahun 2012. Ekstensi Heartbeat dibuat oleh Dr. Robin Seggelmann pada tahun 2011. Ekstensi ini kemudian direview oleh Dr. Stephen N. Henson (salah satu dari empat core developer OpenSSL) yang ternyata gagal menyadari adanya bug di ekstensi tersebut. Heartbeat pun akhirnya dijadikan sebagai ekstensi OpenSSL yang aktif secara default dan mulai diadopsi oleh banyak pengelola website sejak dirilisnya OpenSSL versi 1.0.1 pada 14 Maret 2012. Tujuan heartbeat adalah mengecek apakah komputer kamu masih terhubung ke sebuah server. Soalnya, seringkali router—yang menjadi perantara antara komputer kamu dengan server di internet—memutuskan hubungan jika terjadi idle yang terlalu lama. Dengan heartbeat, komputer kamu bisa mengetahui apakah masih terhubung dengan server yang dituju. Komputer kamu akan mengirimkan pesan berisi sebuah magic word dan jumlah karakter kata tersebut. Nanti server akan membalas pesan tersebut dengan menyebutkan magic word tersebut. Lihat gambar.

Sepertinya tidak ada yang aneh?

Sepertinya tidak ada yang aneh?

Perhatikan..!. Heartbeat ini memiliki kelemahan karena terlalu percaya dengan komputer pengirim. Seperti ilustrasi gambar bawah, komputer hacker cuma mengirimkan sebuah kata yang pendek (seperti melati) namun meminta respon sebanyak 100 karakter. Server ternyata tidak mengecek kalau melati hanya memiliki 6 karakter. Server langsung “memuntahkan” semua karakter yang tersimpan di memori RAM-nya untuk memenuhi permintaan 100 karakter tersebut.

Dan 100 karakter hanyalah ilustrasi. Sang hacker bisa meminta sampai 64.000 karakter.

Siapa sih biang keroknya ?:-)

Siapa sih biang keroknya ?:-)

Eksperimen heartbeat ditambahkan oleh Robin Seggelmen, seorang programmer asal Jerman, pada tahun 2011, dan dirilis ke publik pada tahun 2012. Namun ia menyangkal kelemahan itu dilakukan secara sengaja. Kode itu pun lolos dari validasi yang dilakukan Dr Stephen Henson yang merupakan salah satu anggota inti OpenSSL Foundation.

Terus...harus gimana nih?

Bug Heartbleeding ini sebenarnya tanggung jawab penyedia situs. Mereka harus mengganti OpenSSL ke versi terbaru, sekaligus membuat private key baru. Untungnya, sang penemu Heartbleed telah menginformasikan bug ini ke OpenSSL Foundation sebelum mengumumkannya ke publik. Alhasil, banyak situs yang telah menanggulangi bug ini sebelum berita resminya beredar, seperti Facebook, Google, dan beberapa situs besar lain. Namun karena OpenSSL digunakan di sepertiga situs di internet (atau sekitar 500 juta situs), masih banyak yang harus diperbaiki. Dan yang membuat Heartbleed berbahaya adalah tidak ada jejak sedikitpun yang menunjukkan apakah situs tersebut pernah dijebol menggunakan Heartbleed.

Syukurlah ada sang "pahlawan"

Dia adalah Neel Mehta, salah satu anggota Google Security. Atas jasanya tersebut, dia mendapatkan uang sebesar US$ 15 ribu dari Internet Bug Bounty. Namun oleh Neel, uang itu langsung disumbangkan kepada yayasan The Freedom of Press Foundation yang bergerak di bidang keamanan komunikasi digital.